最近,中央网信办官方辟谣博物馆门票可“有偿代抢”的谣言,一度登上新闻热搜。

来源:中央网信办举报中心公众号

你有没有找人代抢过门票?有没有收到过机票、酒店退票的信息,让你点击链接确认?或者收到各种优惠套餐推荐,需要注册领取?

信服君提醒大家:这些都是旅游旺季的惯用钓鱼手段!

如今,网络钓鱼活动日益猖獗,这些看似无心的举动,可能正将你置于网络钓鱼的陷阱之中。

看看怎么防被骗↓

下面,跟信服君全方位了解一下网络钓鱼~

看看数字背后的网络钓鱼真相

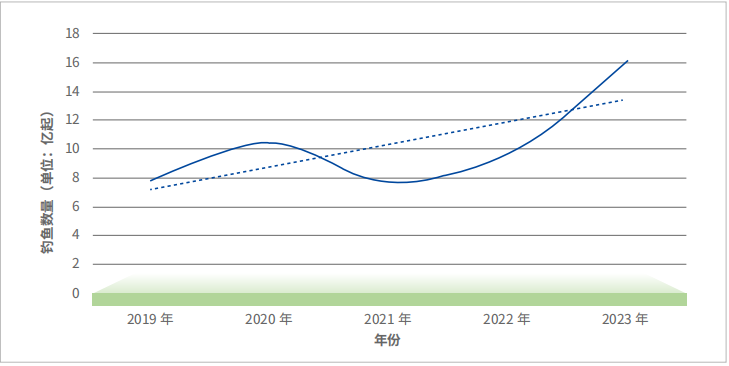

2023年,网络钓鱼攻击事件总数约为16亿起,同比增长166%。SlashNext 公司的报告显示,自2022年第四季度至2023年第三季度,网络钓鱼邮件数量增加了1265%,平均每天发送了约31,000封网络钓鱼攻击邮件。

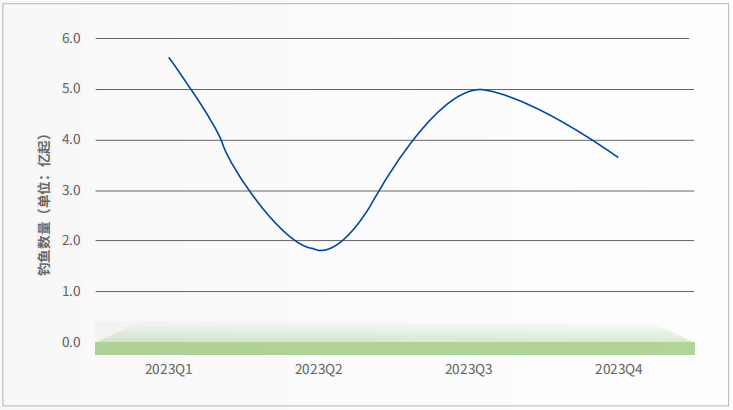

时间分布上,网络钓鱼攻击呈现季节波动特征,一季度和三季度出现两个高峰,可能受到了春节、国庆等假期热点影响。

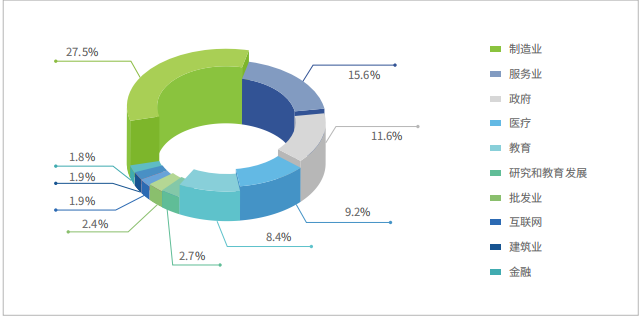

行业分布上,网络钓鱼攻击主要集中在制造业、服务业、政府部门、医疗行业和教育行业等行业,中小型企业最易受到网络钓鱼攻击。

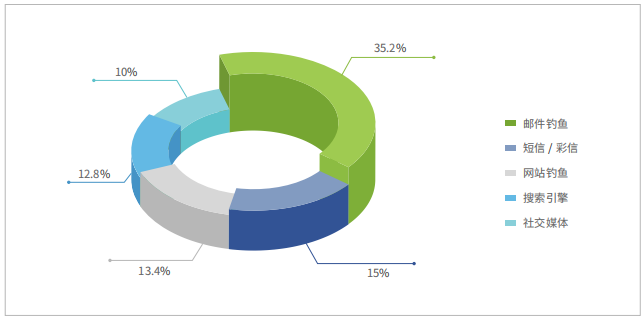

攻击渠道上,钓鱼邮件依然是最主要的攻击渠道,利用短信和彩信、创建钓鱼网站进行欺诈、利用搜索引擎投放诱导广告、利用社交网络和即时通讯软件发起钓鱼活动等手段也越来越普遍。

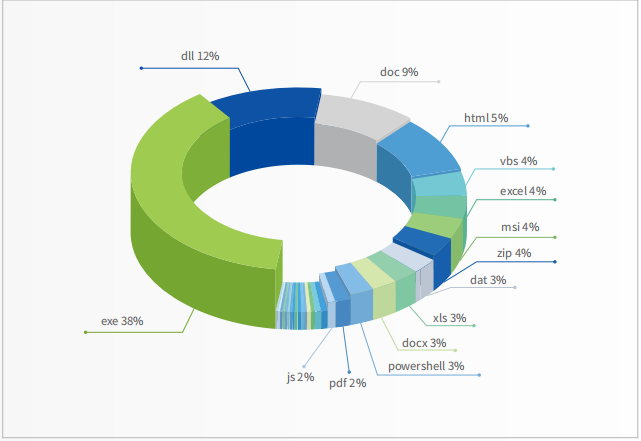

攻击形式上,犯罪分子使用频率最高的文件类型包括 exe、dll、doc、html 和 vbs 等。它们分别用于运行木马程序、进行钓鱼网站攻击或释放/下载其他文件。这些手段不仅技术性强,而且极具欺骗性。

可以说,网络钓鱼攻击正试图渗透到我们生产生活的方方面面。给企业,甚至所有网络用户的信息安全带来了前所未有的威胁。

接下来,为大家介绍几个典型的网络钓鱼场景。如果你遇到这些情况,可能已经被盯上了,一定要提高警惕!可以随手分享给身边的同事和朋友,提醒他们小心被骗~

案例一:邮件钓鱼

攻击者以发票的名义,通过电子邮件诱使收件人打开附件 / 链接,并在链接指向的页面中伪造官方支持的假象,提示收件人输入个人凭据。邮件正文中还添加了虚假的杀毒软件扫描信息,以降低受害者的警惕。一旦收件人打开附件或链接,账号输入框会自动填充,进一步降低受害者的警惕。当受害者输入个人信息后,浏览器会将用户输入内容发送至攻击者的服务器。

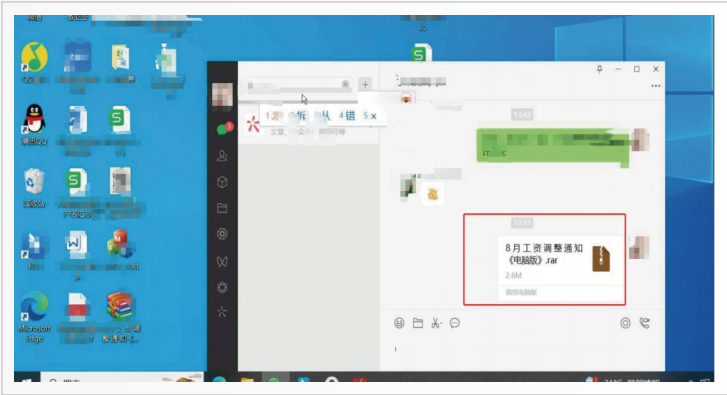

案例二:通讯软件钓鱼

银狐团伙惯用此类手段。攻击者首先添加目标为好友,通过社会工程学手段获取信任之后发送恶意文件,并诱导目标打开和运行。当恶意文件被运行之后会从远程服务器下载其他文件并执从而实现长久的远程控制,同时攻击者会监控受害者屏幕,等到时机成熟后会控制该机器向其他人联系人发起类似的钓鱼攻击,如果目标合适将会诱导其转账打款进行金融诈骗。

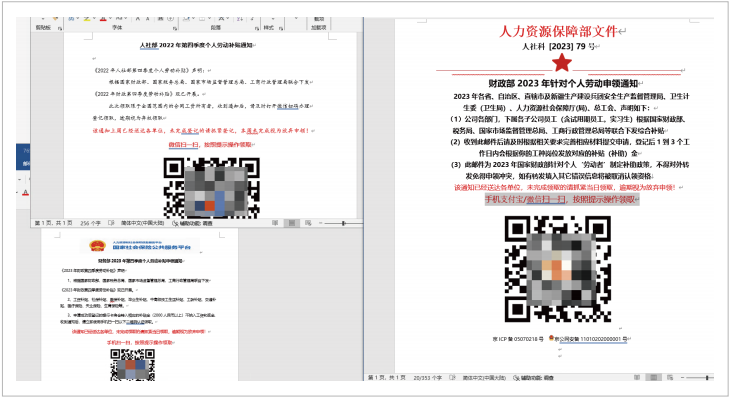

案例三:二维码钓鱼

攻击者通过邮件伪装成政府部门,发送包含二维码的钓鱼文档给用户。这些文档在打开后会呈现伪装的政府文件,目的是诱导用户扫描二维码打开恶意链接。一旦扫描二维码可能会造成个人信息泄露、凭证失窃、资金被盗等风险。

据统计,二维码钓鱼攻击同比增长了90%。超过 85% 的用户对二维码支付和扫码认证存在盲信心理,意识不够警惕,为攻击者提供了机会。

案例四:双/多因素认证绕过钓鱼

随着单因素认证面临社会工程和密码破解等风险以及相关监管政策的要求,双/多因素认证 (2/MFA) 已被广泛部署。但攻击者会利用中间人攻击绕过多因素认证,通过邮件或即时通讯发送链接或二维码诱导目标点击。受害者按照攻击者的提示输入信息后,账户将被接管。

看了这些案例,回想一下,自己是不是曾经在危险边缘徘徊过?

以上数据和案例均来自深信服千里目技术中心发布的《2023网络钓鱼趋势分析报告》,报告通过大量的数据统计和真实钓鱼案例分析,详细梳理了网络钓鱼的整体情况,分析钓鱼攻击的技术手段,针对痛点提出一系列有效的防范建议。

- 报告共 28 页,文末可免费获取 -

为每个员工配备一个防钓鱼专家 How to do?

报告发现,随着网络钓鱼攻击的趋势走高,钓鱼攻击的防御也成为企业和组织面临的安全难点。

一方面,随着技术发展,攻击者可以利用大模型技术快速且大量生成高质量、逼真的钓鱼信息,利用人性弱点,员工难以识别;

另一方面,钓鱼攻击手段也在不断升级,加密、免杀、白利用等手段让钓鱼攻击看不见也防不住。传统从特征识别、规则匹配、乃至行为或AI小模型的推理检测,已难以检测高级的钓鱼攻击事件,钓鱼防护需要真正“懂人性”、智能灵敏的防钓鱼专家。

深信服国内首发并落地的网络安全垂直领域大模型——安全GPT,目前已经完成3.0的升级演进。深信服防钓鱼解决方案以安全GPT3.0钓鱼攻击意图推理能力为核心,依靠aES轻量端点的数据采集和关联,并结合边界、邮件防御以及安全检测响应能力,有效解决当前钓鱼防御方案中难以解决的伪装欺骗、免杀对抗、白利用等高级手法,能够做到:

1、精准理解攻击意图

通过精准理解自然语言或二维码背后的攻击意图,有效检测传统方案无法识别的社工欺骗及二维码钓鱼。

2、全链条行为关联分析

(1)结合发件人、邮件内容、邮件附件到后渗透行为全链条采集与关联分析;

(2)结合文件信息与文件后渗透行为全链条采集与关联分析,做到检测更精准、溯源更全面。

3、灵活处置闭环

支持同步和异步处置方式,如重要时期保障场景下自动处置,安全优先,日常运营场景下结合研判流程处置。通过邮件横幅告警、钓鱼文件隔离等方式,在不影响用户体验的前提下,遏制钓鱼攻击、避免进一步攻击带来的损失。

深信服防钓鱼核心技术

通过3万高对抗钓鱼样本与100万白样本测试验证,深信服防钓鱼解决方案对比传统方案,检出率从15.7%飞升至91.4%,误报率从0.15%降低至0.046%,像员工身边的安全专家一样,智能高效防御钓鱼攻击!

面对新的挑战,要有效对抗网络钓鱼威胁,我们需要综合采取加强技术防范、提高公众安全意识、加强法律法规建设等多方面措施,有效遏制网络钓鱼的蔓延,守护个人和企业的信息安全。