“从来不是远程办公淘汰了现场办公,而是高效代替了低效。”各行各业数字化转型,追求的必然是更高效的工作方式,由此催热了“零信任”的概念。

各安全厂商百家争鸣,演进了多条技术路线(SDP、IAM、MSG 等),以期用零信任架构,护航用户远程办公的安全接入。

然而,大部分用户仍旧认为零信任的落地难度和演进方向都是不明确的:

● 对于还在观望的用户来说,停留于一个固有观念:“零信任只能解决远程办公的安全问题”,零信任不就是“更安全一点”的VPN吗?

● 对于已经初步入局的用户,同样也存在疑惑:落地远程办公场景后,下一步要怎么办?

面对您的疑问,深信服零信任决定来一次全面解读。

深信服的「零信任观点」

管控风险,重构访问控制体系

观点一:关于零信任与VPN的能力界定

零信任≠VPN,零信任聚焦的是“主体到客体的访问控制和数据保护”,主要解决业务安全访问的问题,接入能力只是零信任的子集。

过去我们通过不同类型的安全设备来进行访问控制,包括防火墙、交换机、路由器、SSL VPN 等。

经过多年的发展,传统的访问控制机制开始暴露出诸多弊端,主要有两个方面:

1.在传统身份认证机制下,先授权网络连接和访问,再进行身份认证,导致业务对外暴露。

2.基于 IP/MAC/VLAN 设置 ACL,难以与真实用户进行关联;身份与权限对应静态且粗放,难以做到细粒度权限管控。

当我们进一步剖析,上述问题的本质都是“主体到客体的访问控制存在着安全风险”。

在南北向访问中,过去通过 SSL VPN 实现远程安全接入,但SSL VPN 在安全性/大并发等方面的能力,越来越难以满足数字化转型趋势下的用户需求。

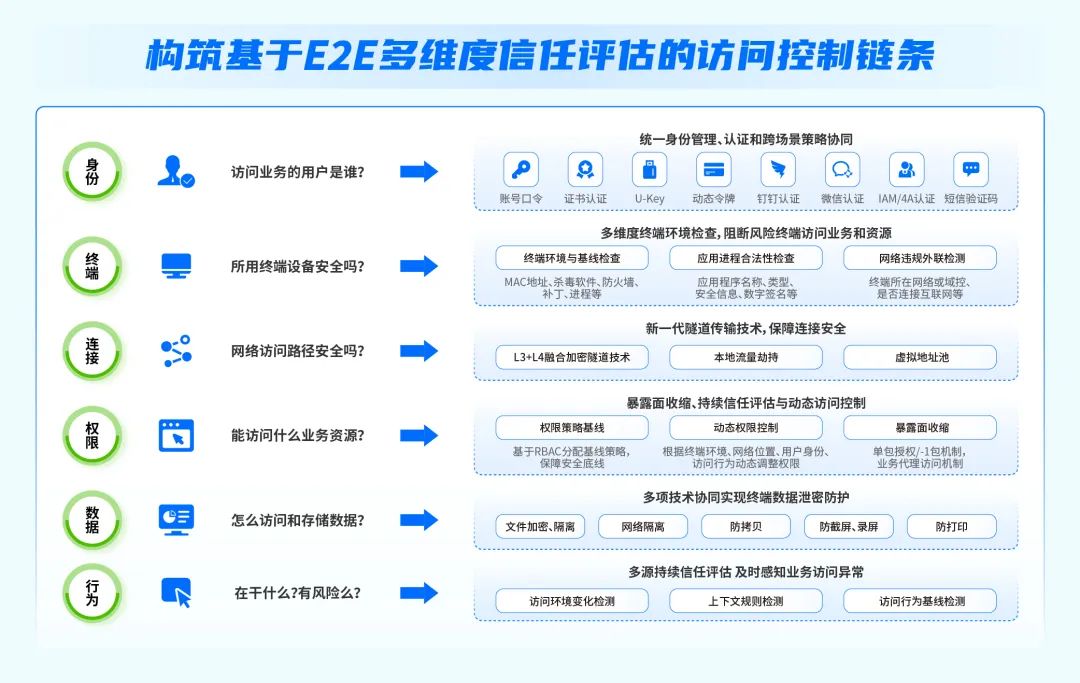

而零信任聚焦业务安全接入,从身份、终端、连接、权限、数据和行为等不同维度,帮助用户安全访问业务,构筑了基于端到端多维度信任评估的访问控制链条。

区别于以传统的 IP/MAC/VLAN 等方式判定网络边界,零信任基于身份构建更细粒度的网络边界,让业务的访问方式和信任判定方式更加完善和全面。

理解了这一点,我们就能达成一个共识:零信任所聚焦的建设范围实际上是用户的整个办公网络,而不仅仅是远程接入场景。

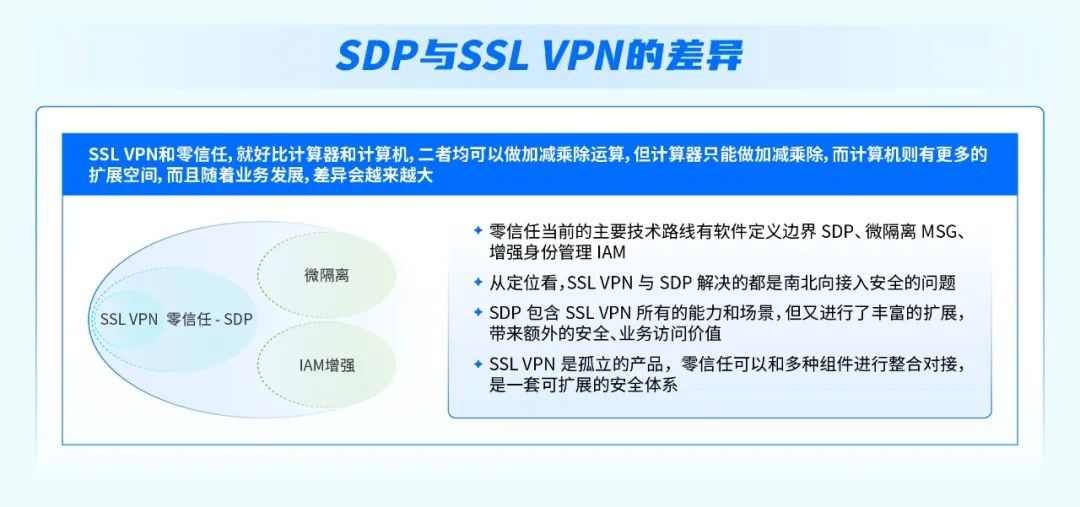

举个例子来说,SSL VPN 和零信任,好比是计算器和计算机,二者都做数据运算,但计算器只能做加减乘除,而计算机有着更多的扩展空间,不论是能力扩展,还是场景扩展,都会存在差异,且随着后续的发展,差异也会越来越大。

观点二:关于零信任建设场景选择

零信任不止于远程办公,远程办公是初尝零信任适合切入的场景,后续可以逐步扩展分支、内网、特权访问等场景。

引入一套新的技术架构,势必犹如平地一声雷,给原有的网络架构带来冲击。

站在助力用户领先一步落地的视角,过去我们提出“以零信任替换 VPN”,从远程办公场景切入,既是考虑到用户需求的紧迫性、对业务影响范围较小,也考虑了实际落地难度。这也已经成为当前业界的共识。

然而,远程办公零信任落地后,我们还在思考:用户可能还存在着哪些问题?这些问题可以通过零信任架构解决么?

安全防护不完整,内网暴露面依然存在

在整体网络架构中,远程办公只是一个相对独立的场景,用户的业务访问方式没有发生质的改变,依旧是先连接、后认证。一旦攻击者突破边界,整个内网将完全暴露。无论是攻防演练所暴露出的问题,还是真实世界中发生的网络安全事件,都在不断警示着我们:大部分安全事件的源头都来自于内部。

接入体验不一致,用户访问体验割裂

大部分用户很重视从外到内的安全接入,但内部业务访问逻辑却相对简单,且接入方式复杂多样,包括网络准入、云桌面 VDI、PC 等,不仅需要来回切换,还引入了多套身份体系,增加了安全风险。同时,伴随着企业数字化转型,业务部署方式发生变化,多机房、混合云的环境使得传统的 SSL VPN 难以满足用户随时随地的接入访问需求。

运维管理难度大,多套设备来回切换

多套安全接入产品,势必会造成不同设备访问策略管理的复杂度持续上升,需要投入更多的人力和时间成本,违背企业“降本增效”的经营逻辑。

为了给广大用户提供更合理可行的解决方案,深信服以自身进行验证,在短短一年时间内,完成了集团内部零信任建设,实现基于零信任架构的内外网统一接入(点击跳转:深信服零信任的0号样板点)。无论用户身处何种网络,只有通过零信任的安全认证和访问代理,才能访问后端业务。

去年,我们也开始帮助用户逐步向更广泛的场景进发:分支接入、开发测试、安全运维、内外网统一接入等,在各行各业打造典型案例,成为国内零信任落地数量第1、单客户百万并发规模的网络安全厂商。(点击跳转:落地数量第1,深信服零信任获中国信通院“最受行业欢迎厂商”)

如今,越来越多的用户已经将零信任取代了传统的 SSL VPN,并且享受到了零信任所带来的安全效益,因此我们为用户提供的切实建议是:

基于访问主体和客体,统一规划,在平稳完成远程办公场景零信任建设后,可以逐步切换到分支接入、特权访问、办公内网等场景的零信任建设,逐步解决上述问题。

观点三:关于零信任架构的实现方式

零信任是一个架构体系,面向不同的访问主体和访问客体,可以选择不同“搭建方式”。

值得关注的是,作为网络安全体系中信任评估和访问控制的全局性框架,零信任架构的演进性和生长性是关键,需要随着业务范围的扩展,进行灵活、快速、低成本的适配。

零信任架构并非单个产品就能完全实现的,基于大量用户实践的探索,深信服能够为用户提供不同组合的搭建方案:

零信任+桌面云,打造安全数字化工作空间

提供“5A+S级”Workspace办公体验,构建融合多种不同安全级别应用的数字化工作平台,在同一工作平台中实现不同密级应用的一站式访问,为办公安全与体验上一份“双重保险”。

【案例】银联商务(点击跳转:守“沪”金融,背后的力量)

面对银联商务3-4级分支公司、超1000人规模的员工,零信任aTrust与桌面云VDI、安全沙箱UEM等创新结合,为数字化安全办公平台的基座砌上更坚实的砖瓦。

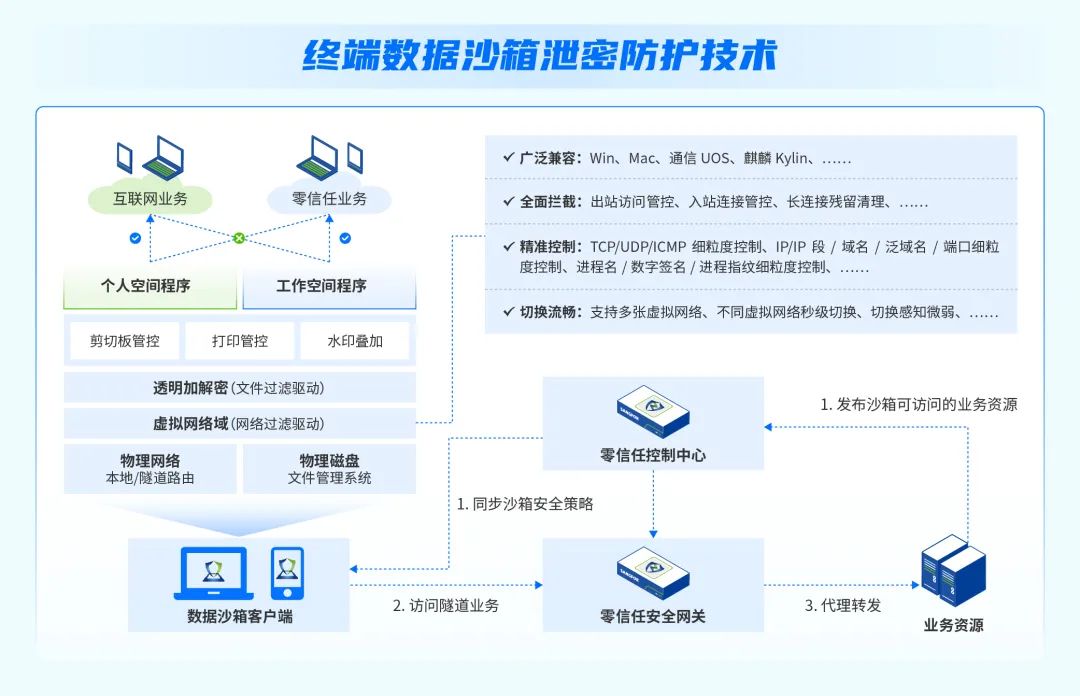

零信任+终端数据安全沙箱,实现泄密风险防护

综合虚拟网络域、办公空间、透明加解密、数据导出/外发管控、内存拷贝管控、屏幕水印等技术,实现终端数据泄密防护。

【案例】广州银行信用卡中心(点击跳转:落地零信任,助力业务高韧性发展)

基于丰富的认证手段与持续检测终端安全基线,将终端划分不同的工作空间,通过零信任aTrust 网关和控制中心,实现强认证以及数据不落地,保障业务安全接入与终端数据防护“两手抓”。

最后,您可能还会有一个终极问题:

使用零信任就绝对安全了吗?

答案显然是否定的。安全风险只能“转移”,不会凭空“消失”。

当然,深信服零信任也持续思考和探索“如何将安全风险最小化”,以不断沉淀的技术实力与不断增强的产品能力,诠释安全接入的全新范式,助力用户“安全领先一步”。相信不久后,我们将给您带来一份全新答卷。

欲知后事如何,且听下回分解。