在医院,数字化的每一步都会带来新的可能。

挂号缴费系统的流畅,会改善“看病难”的问题;

出具报告的时间缩短,会提升患者就诊效率;

机器的稳定运行,会进一步降低手术风险……

但对于大型三甲医院来说,数字化转型并非一次就能到达终局,过往的方案随着发展仍会出现不适配的情况——

以新一代 HIS 为代表的新型业务系统,传统架构难以承载;医疗服务要求时效性,业务连续性要求高,以往方案下难以控制安全问题频发;需要更多IT人员维护大量信息化系统及IT基础设施……

在华东一所大型三甲医院里,这样的问题正在发生,医院数字化的困境正待破解。

01三甲医院再遇数字化难题

集医疗、教学、科研、预防、保健与康复为一体的三级甲等综合性医院,现有业务系统面临升级迭代,有大量业务需要上线,现有IT基础设施无法在短时间内扩展满足要求。

1. 医院机房现状

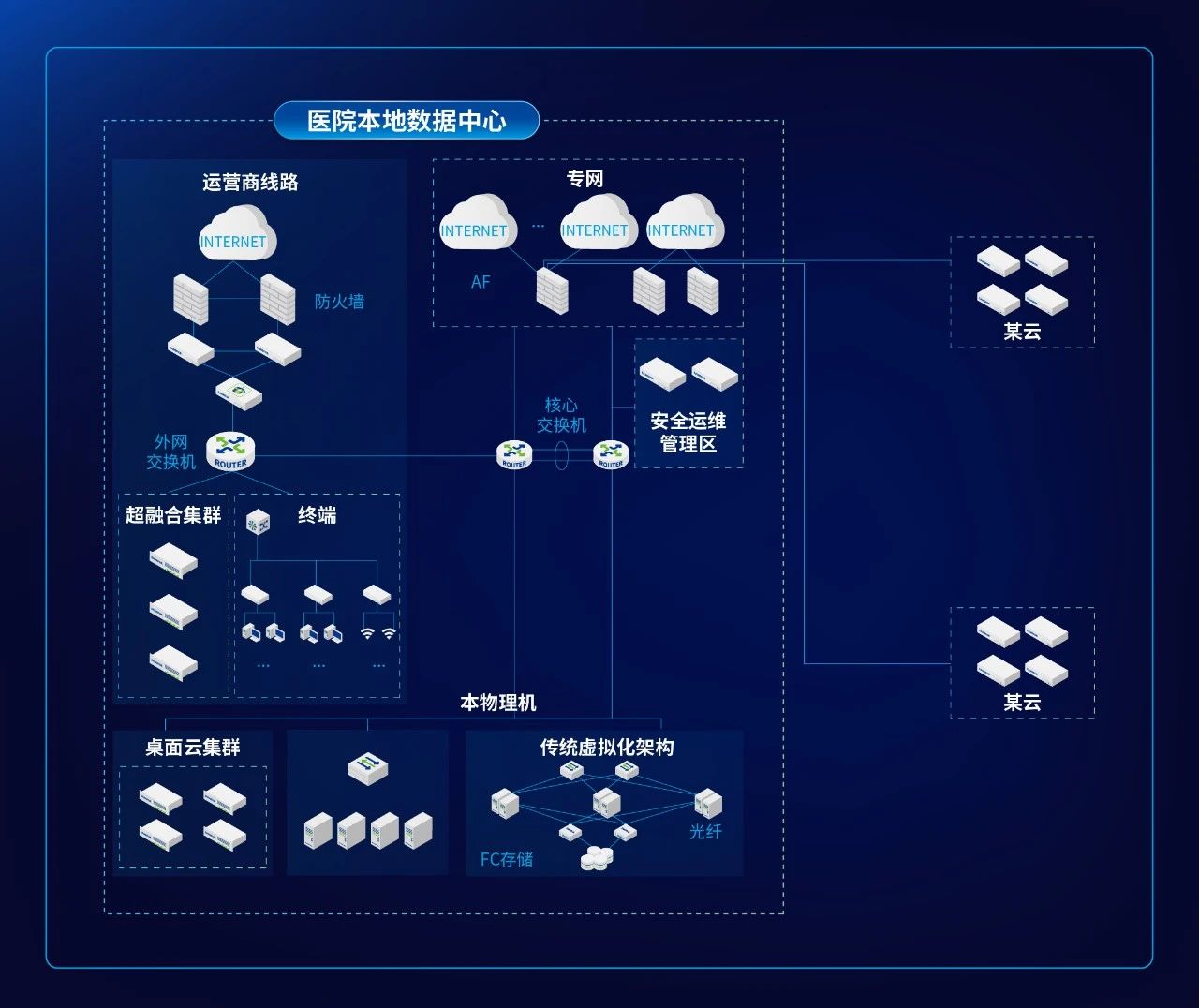

现网架构图

医院本地数据中心通过运营商线路、卫生专网和医保专网与外部连接,内部采用防火墙、下一代防火墙、IPS等设备进行内外网隔离,核心交换机连接各类设备形成复杂局域网结构。

- 安全防护:部署防火墙、下一代防火墙、IPS等设备进行边界防护,通过网闸等设备进行访问控制,利用SSL VPN保障远程访问安全。因部分业务部署在行业云上(运营商云),医院本地数据中心与行业云平台通过专线连接,形成混合云架构。

- 数据存储:本地使用超融合集群、物理机等设备满足不同业务存储需求。

2. 医院的三大痛点

- 新业务无法快速上线:当前平台上CPU、内存以及存储资源均十分紧张,无法支撑医院新建HIS系统上线,需要对计算、存储等资源进行扩充;本地资源扩容项目周期长以及机房机柜空间用尽,无法在短时间内扩展满足要求。

- 现有平台无法资源统一管理:在线下机房空间不足的情况下,LIS、HIS、PACS、EMR、门诊等系统面临扩容需求,目前医院行业云已经使用8年,设备老旧同时面临到期,无法将所有业务系统迁移到一起,也无法进行资源统一管理,运维效率低下,影响业务发展。

- 本地机房无法保障SLA:因本地机房环境老旧,医院业务的7*24小时稳定运行无法得到有效保障。业务连续性要求越来越高,重要的业务系统有同城不同机房容灾的需求。用户希望找到能在本地提供更高规格的机房和7*24小时的监控运维服务的方案,并且承诺SLA,同时与本地机房形成同城容灾,最大限度降低业务中断的可能性。

02深信服托管一套方案全面解答

基于一朵云,深信服通过服务化托管云模式,以租用的方式为用户提供计算、存储、网络、安全资源以及全生命周期的业务托管和运维托管服务。

同时将用户本地全业务迁移至托管云,实现线上全业务托管,将本地机房建设为容灾机房,通过物理裸光纤打通线上和本地,在提供云上业务快速容灾服务的同时,构建线上线下统一管理的“一朵云”架构。

云上延伸数据中心的业务应用通过专线回到本地进行业务交互,然后由本地出口统一的对外提供服务,业务系统之间不经过互联网访问,云上业务统一由裸纤走本地出口,避免公网安全风险。

此外,深信服还提供专属运维团队,对混合云平台、业务应用、数据库系统提供运维服务保障,为用户提供线上线下一致的运维体验。

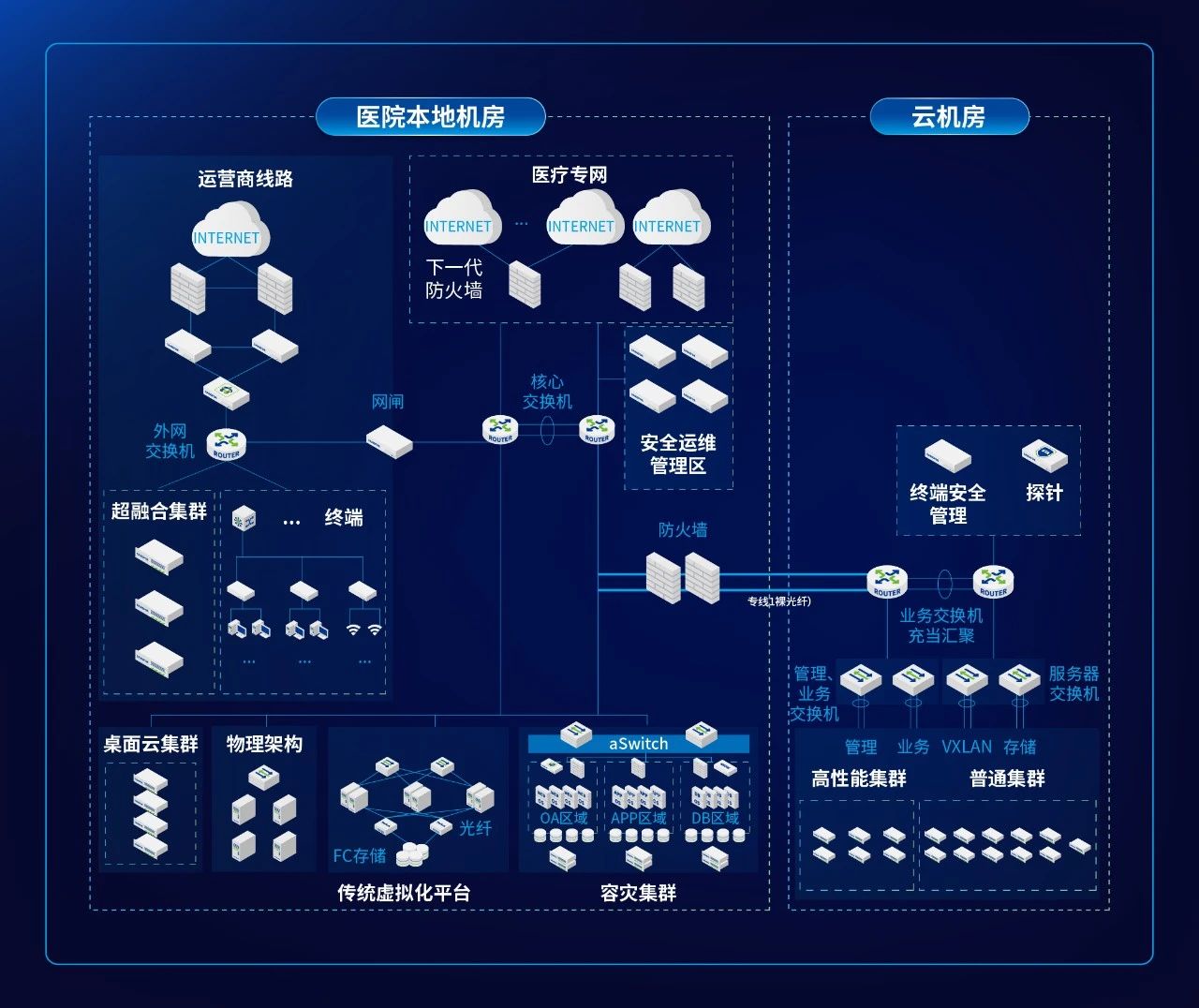

整体架构图

1. 物理裸迁设计

为了保证用户本地数据中心与托管云机房之间的链路高可用,在两个机房之间铺设双路由光缆。采用主备链路聚合方案,通过确保当主链路出现故障时,被链路可以自动接管流量。在这种模式下,只有一条主链路是活跃的,所有流量都会通过主链路传输。备链路处于待命状态,仅在主链路故障时才会激活。

- 线路容灾

两条物理裸纤。

- 裸纤连接使用的防火墙高可用

数据中心AF虚拟网线主主部署,每台AF上接一根专线,同时AF上完成虚拟网线聚合预配置,当其中一台AF故障可将专线直接改接至另一台AF并自动链路聚合起来,该部分实测切换丢包1~2个数据包。

- 交换机高可用

云上机房汇聚交换机做M-LAG;

医院核心交换机做堆叠。

链路图

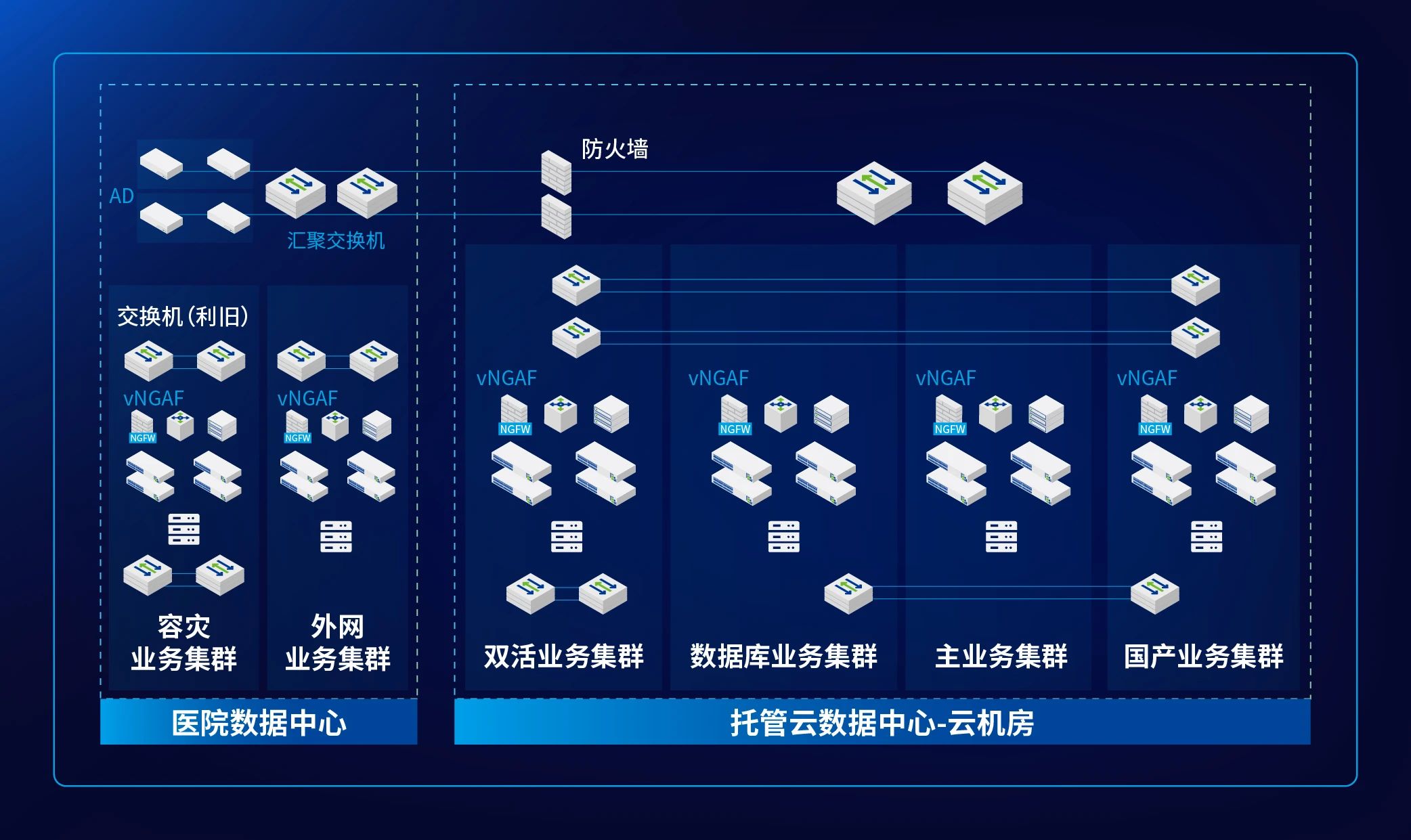

2. 数据中心整体设计

资源池设计:云上数据中心分区分域,按业务系统分成不同集群。

资源池架构图

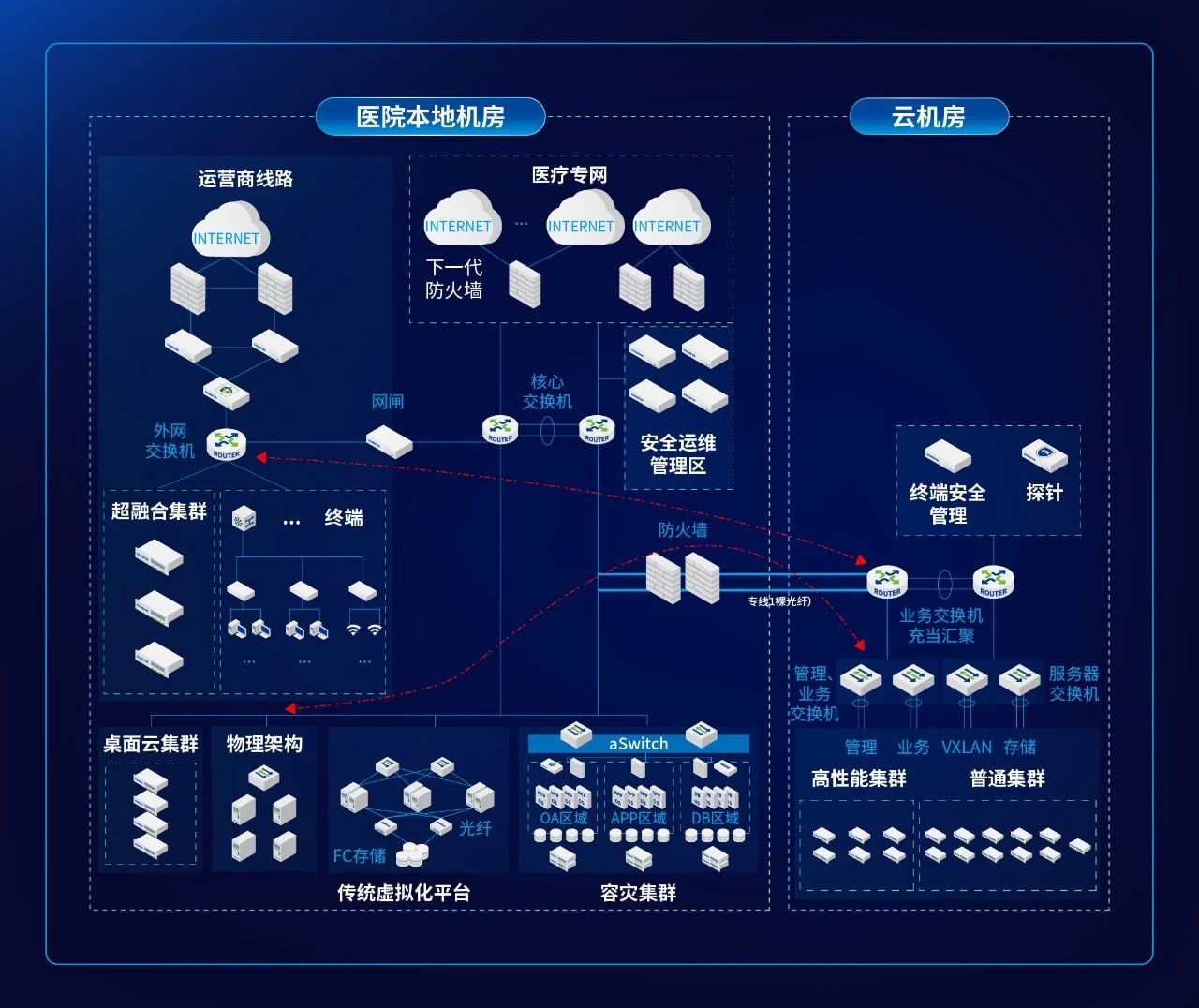

业务流量设计:云上机房业务与本地业务互通流量经过防火墙进行安全防护,同时通过AD做全局负载,构建安全可靠的云地协同网络。

业务流量架构图

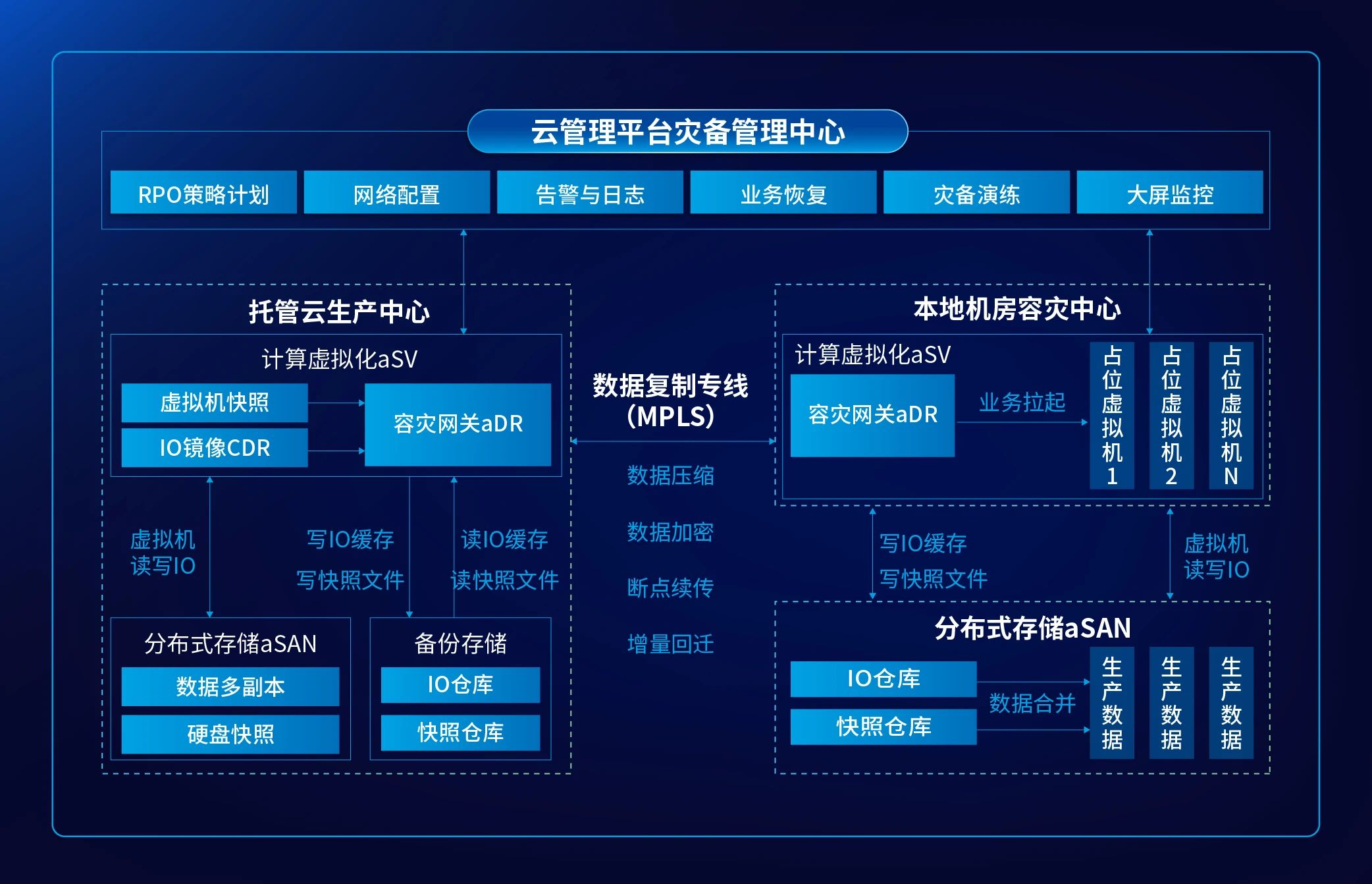

容灾整体设计:通过线上平台做容灾策略下发给两边SCP做异地容灾。云上主站点在本地进行容灾备份,并将本地备份异步传输给备站点,当容灾切换时,备站点根据传输过来的全量数据进行虚机拉起。

容灾业务架构图

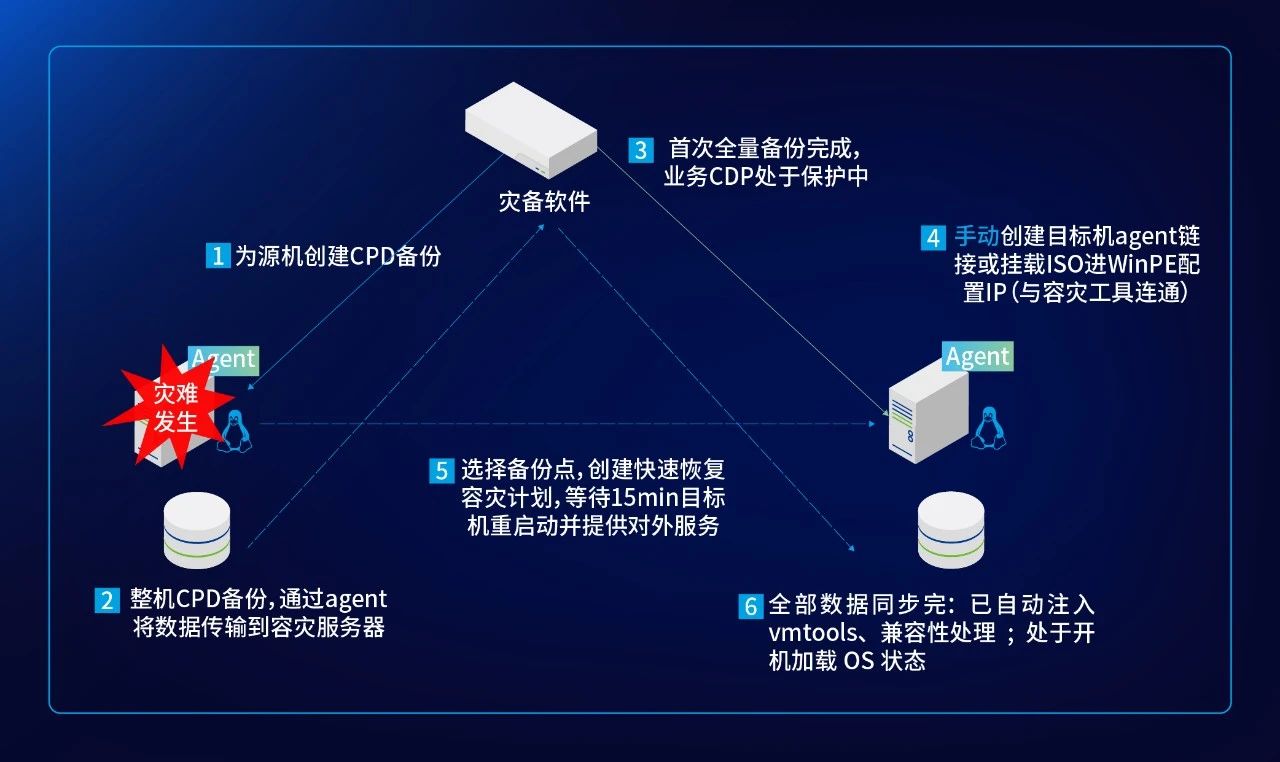

一般业务容灾快速恢复设计:

-

CDP:源机装agent,并完成整机CDP备份;IO实时同步到容灾服务器。

-

故障发生:判断需要进行整机快速恢复容灾。

-

准备目标机:手动创建恢复目标机,并通过agent/winPE进行连接。

-

配置快速恢复容灾任务:等待15分钟,目标机启动,重新提供服务。

-

冷数据传输:确保目标机正常运行办公的同时,持续传输剩余数据。

-

RTO≈15分钟,即:整机重建+目标机快速进OS的时间。

一般业务容灾恢复架构图

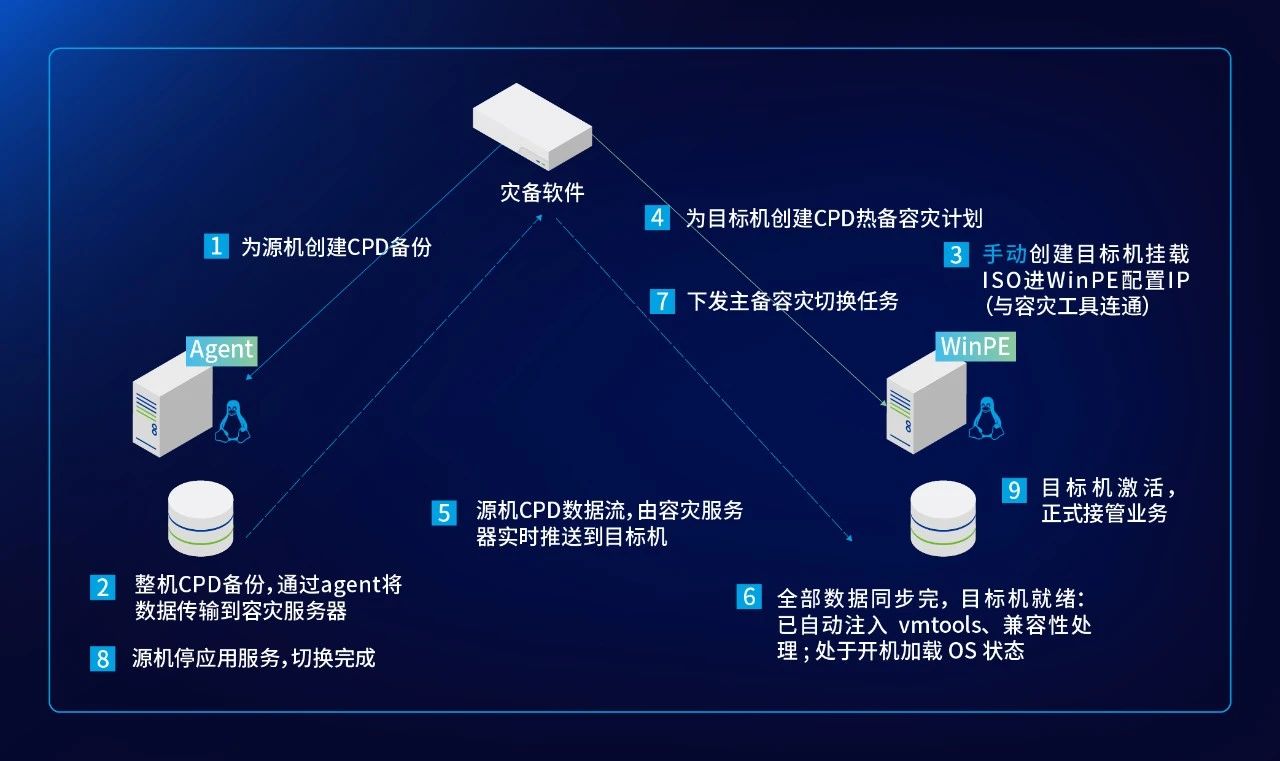

应急业务容灾快速恢复设计:

-

CDP:源机装agent,并完成整机CDP备份;IO实时同步到容灾服务器。

-

进行容灾:热备启动后先从容灾服务器同步全量数据、重建目标机;重建后目标机已完成兼容性处理,并注入vm tools,处于开机加载操作系统画面;CDP热备容灾期间,源机-容灾服务器-目标机之间的数据是准实时同步状态。

-

CDP热备容灾切换:源机停应用即可,目标机快速进入OS(不需要重启,所以切换时间短)。

-

RTO=60秒内,即:源机停应用后数据实时复制+目标机快速进OS的时间。

应急业务容灾恢复架构图

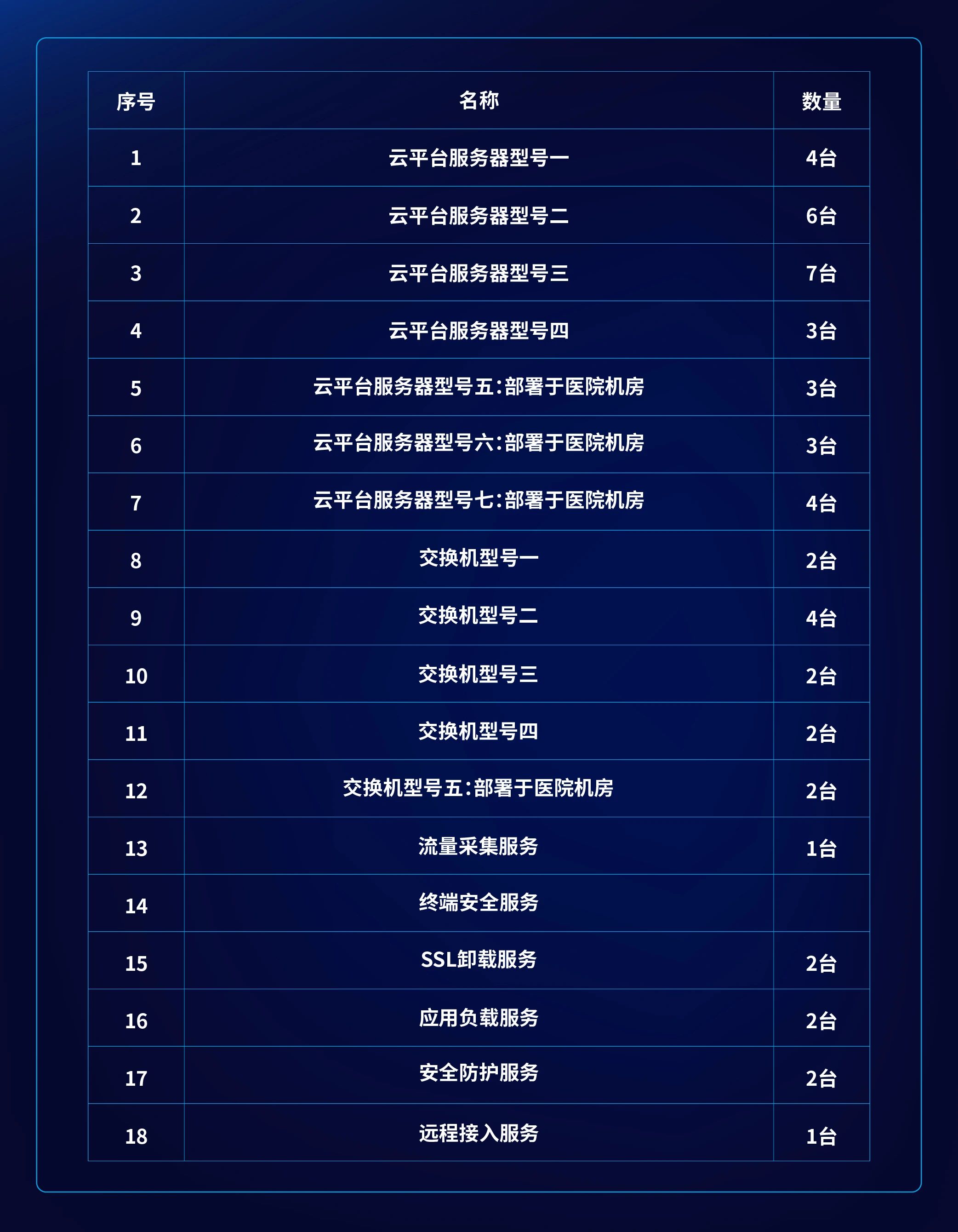

云资源规划:

本次部署20节点托管云私有云。

3. 迁移方案

迁移分为业务迁移前、安装迁移agent、创建PE目标机、业务切换前后等多个阶段。

业务迁移前确认平台版本、源端内核兼容性等多项准备工作。安装agent时要关注内存、存储及软件冲突,不同系统安装agent有特定注意点。业务切换前后则要确认引导盘、vmtools运行、备份配置等。针对不同公有云厂商插件推荐相应卸载方案,以保障迁移顺利及系统稳定运行。

|

迁移阶段 |

注意事项 |

|

业务迁移前

|

1、检查源端待迁移主机是否有安装其他备份软件agent及主机安全agent 2、源端应用服务是否配置了自动加载服务,未配置的需要ISV在目标机拉起后,手动拉起对应应用服务 3、梳理源端业务系统架构是BS还是C/S架构以及业务系统之间关联关系 |

|

安装迁移agent

|

确保在业务闲时且用户同意的情况下进行安装 1、确保源机的运行内存不小于1G,推荐为2G 2、Windows系统盘存储大于512MB,Linux的/boot路径大于256MB 3、安装迁移迁移agent迁需要确认源机是否装有备份软件、安全软件。若有,安装前让用户先停止或卸载相关软件,否则可能导致源端宕机 |

|

创建PE目标机 |

目标机的PE镜像是否与源端待迁移的云主机系统版本一致,若不一致可能会存在拉起云主机系统的时候自动安装vmtools失败 注意:若源端为RockyLinux请给目标机开启hostcpu,虚拟机系统参数请选择Centos/RedHat |

|

业务切换前 |

1、请确认SCMT平台的系统引导盘是否和源端一致,若不一致请修改迁移任务参数 2、云平台上云主机的启动方式是否硬盘为第一启动项 |

|

业务切换后 |

1、请确认是否给目标机默认启用“CPU、内存热添加”(参考用户源机系统,按照该功能支持的系统情况配置) 2、请确认云主机内安装的vmtools是否正常 3、用户业务正常后,请确认是否将科力锐的PE镜像取消挂载(否则有可能导致云主机HA后会从该镜像引导启动) 4、请确认用户是否购买了备份功能,若有相关物料请确认是否需要给迁移的云主机配置备份策略 5、验证用户业务正常后,可以将科力锐的迁移agent进行卸载(按需操作,因为卸载agent后可能导致系统无法正常开机,默认业务正常即不进行操作) |

|

公有云厂商插件处置 |

若用户为其它云厂商迁移至托管云,需要将原产商的插件进行卸载以防与vmtools产生冲突,操作前请务必给云主机打上快照 |

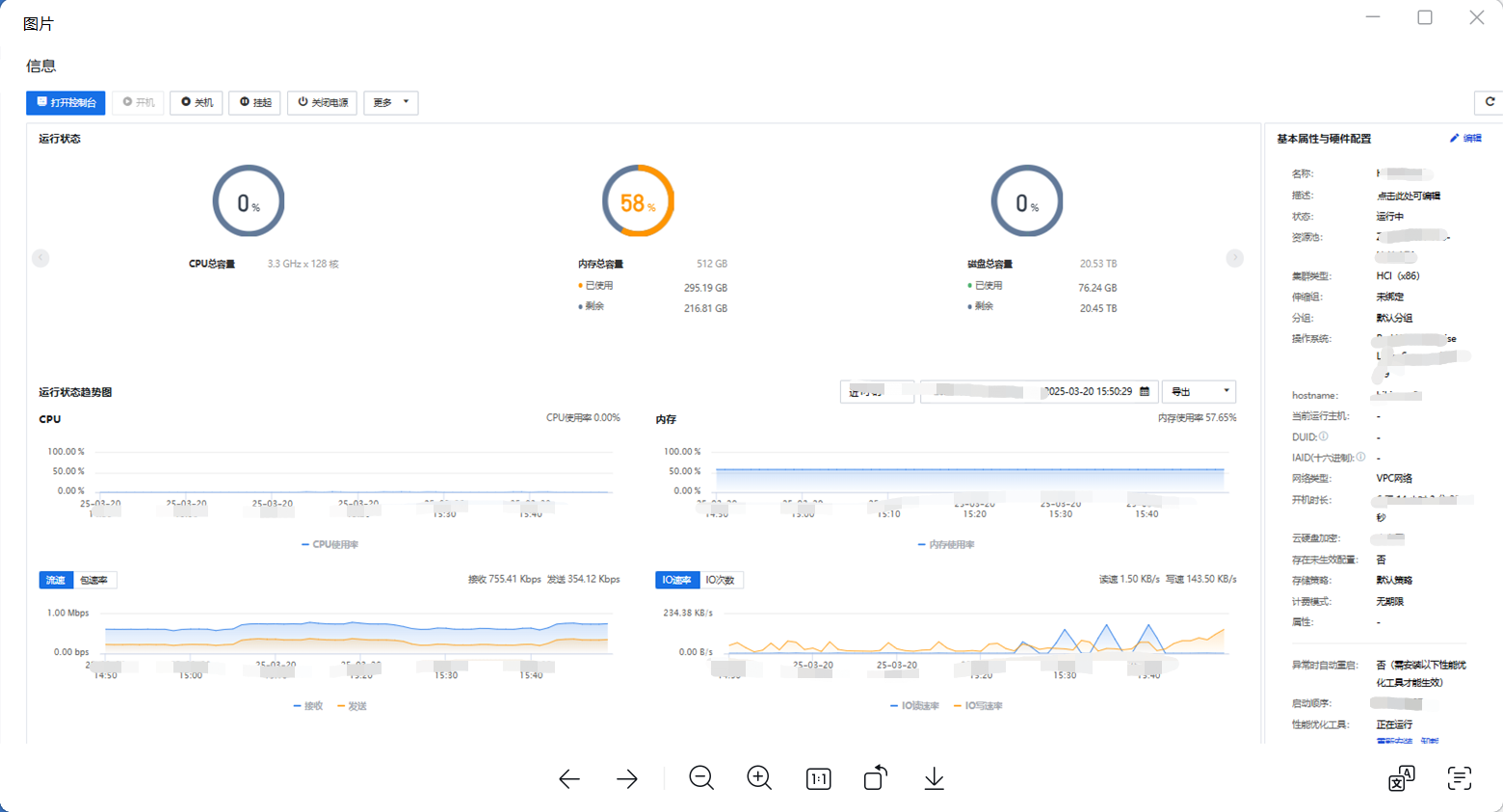

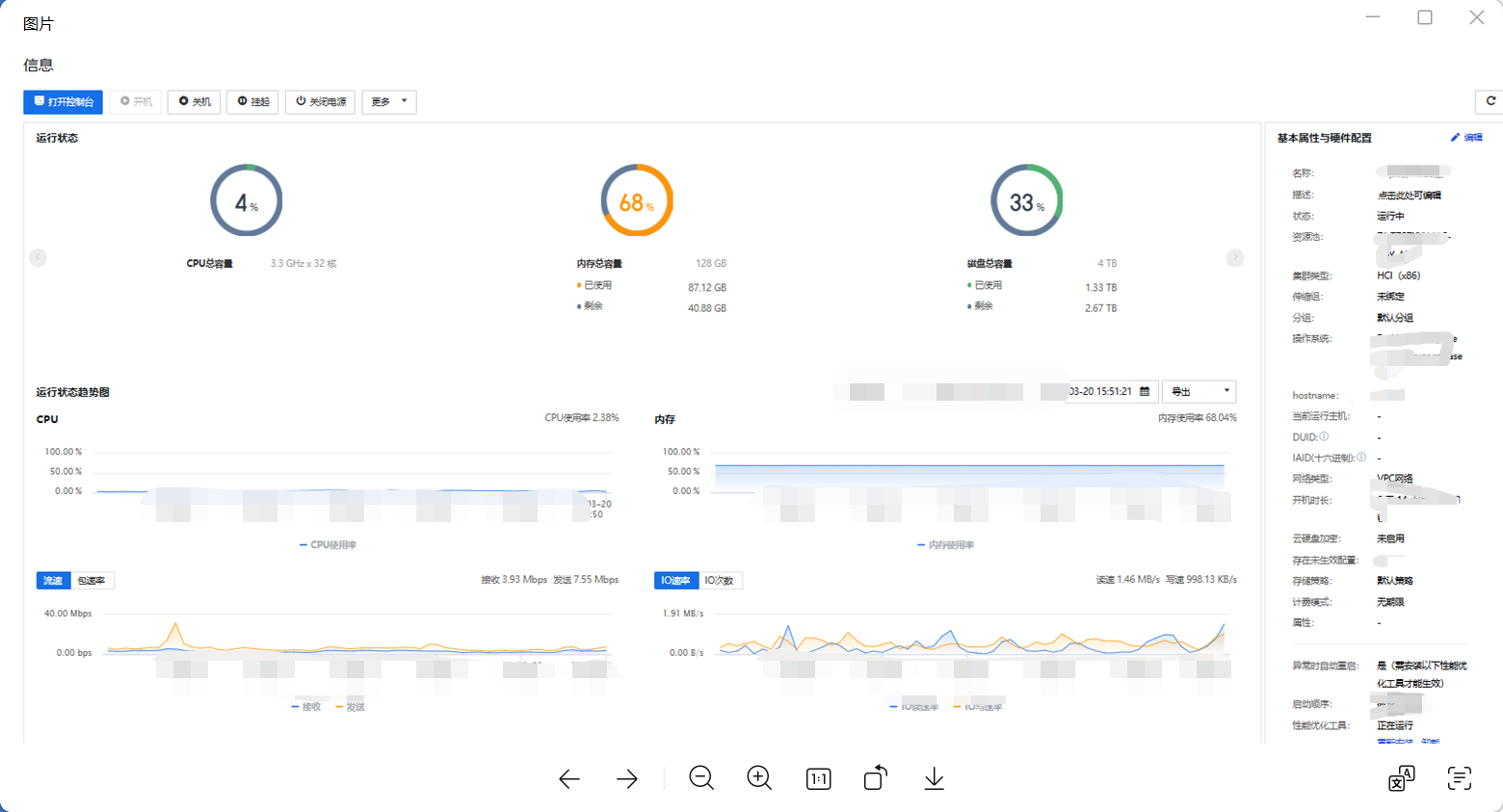

4. 业务承载效果

HIS系统

LIS系统

03用户价值已落到实处

降低成本,缩短建设周期

用户无需为建设容灾机房进行过重的投资、购买设备。前期轻投入,后期按需扩展资源。同时,托管云平台可以实现10个工作日内完成部署,相比传统私有云搭建,极大缩短交付周期。

释放运维压力,提升核心业务SLA

完善的托管服务体系,真正实现零基础运维,云上承诺SLA 99.975%,保障医疗核心业务稳定运行。

同城容灾,满足合规要求

通过线上线下一朵云实现同城容灾能力,提供云上业务到本地的云容灾服务,如遇故障可实现业务快速恢复,更有效地保障医院业务连续性,降低对医院各类业务系统的影响。

基于深信服托管云,这家三甲医院重新构筑更适配医院发展的云平台,为提供优质就诊服务及创新诊疗技术带来底气。在医疗行业,数字化的每一步,都可能带来新的希望与变化,深信服将打造更完善的解决方案、提供更全面的服务,为医院提供更稳定的支持。