- 什么是零信任

- 零信任典型技术架构

- 零信任应用场景

- 零信任部署方式

- 为您推荐

什么是零信任

零信任代表了新一代网络安全理念,并非指某种单一的安全技术或产品,其目标是为了降低资源访问过程中的安全风险,防止在未经授权情况下的资源访问,其关键是打破信任和网络位置的默认绑定关系。

零信任核心理念包括:

1. 以身份为基础:网络位置不再决定访问权限,在访问被允许之前,所有访问主体都需要经过身份认证和授权。

2. 持续信任评估:授权决策不再仅仅基于网络位置、用户角色或属性等传统静态访问控制模型,而是通过持续的安全监测和信任评估,进行动态、细粒度的授权。

3. 动态访问控制:对环境、行为、身份进行全程实时监测,当环境因子发送变化,进行动态处置。

4. 最小访问权限:为用户和设备分配尽可能少的权限,以完成其特定任务。这有助于限制潜在攻击者能够窃取的信息量,并降低单一用户帐户被滥用的风险。

零信任典型技术架构

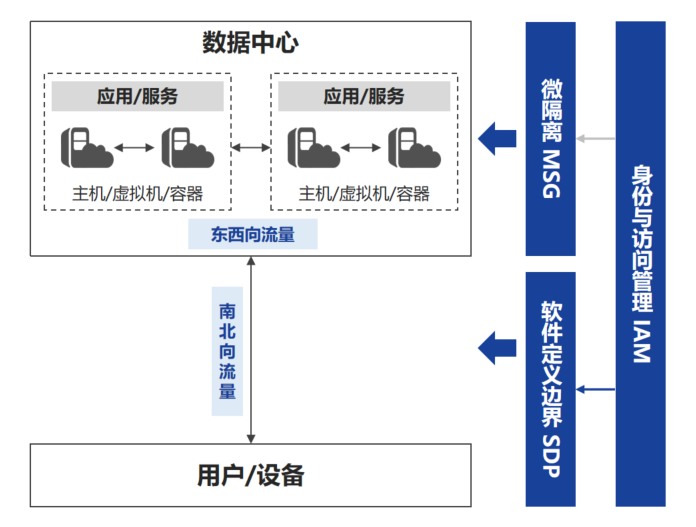

NIST 800-207标准文档将零信任分为SDP(Software Defined Perimeters软件定义边界)、IAM(Enhanced Identity Governance,增强型身份治理)、MSG(Micro-Segmentation微隔离)三类技术架构。SDP通常用于“用户 -> 业务”的南北向访问控制,主要对应办公场景;MSG通常用于“业务 <-> 业务”的东西向访问控制,主要对应数据中心内部业务交互的场景;IAM聚焦于身份管理与认证和权限管理。

零信任应用场景

1. 远程办公:随着远程办公的普及,当员工需要在家中或其他地点访问企业资源时,零信任可以确保只有经过身份验证和授权的用户才能访问网络资源,无论他们身在何处。

2. 多云和混合云环境:组织可能使用来自不同云服务提供商的服务,或者同时使用公有云和私有云。零信任策略可以帮助统一管理复杂的多云和混合云环境中的访问权限,并确保数据安全。

3. 合作伙伴和第三方访问:组织通常需要与合作伙伴、供应商和其他第三方共享资源。零信任可以为这些外部实体分配临时访问权限,并限制其访问范围,防止数据泄露。

4. 内外网混合办公:为企业职场、分支提供内外网一致的访问体验,解决内网权限策略腐化、失效等安全问题,实现基于身份的访问控制和动态评估,减少安全运维工作量、提升实际安全效果。

5. 攻防演练安全加固:在常态化安全攻防场景中,可以通过零信任收缩暴露面,事前安全加固、事中检测及阻断、事后溯源审计,以此来提高攻击者攻击成本。

6. 终端数据防泄密:通过BYOD终端访问研发、设计、制造、公文、财务等敏感数据时,会带来数据泄密风险,可以通过零信任终端数据防泄密,来提高终端数据安全性。

零信任部署方式

零信任访问控制系统可以通过不同的部署方式实现,以满足组织的特定需求和资源。

1. 本地部署(On-premises):在内部数据中心或内部网络中部署零信任访问控制系统。这种方式适用于希望对整个安全基础设施保持较高控制度的组织。然而,本地部署可能需要更多的初始投资和专业知识以建立和维护系统。

2. 云托管(Cloud-hosted):将零信任访问控制系统部署在云服务提供商的基础设施上。这种方式具有更高的灵活性,能够快速响应组织发展需求。此外,与本地部署相比,云托管方案通常具有更低的初始成本和更简单的维护流程。

3. 混合部署(Hybrid):结合本地部署和云托管部署,利用两者的优点来满足组织的特定安全需求。这种部署方式可以根据不同的安全策略和资源要求,在本地数据中心和云之间灵活调整。

4. 软件即服务(SaaS):部署基于零信任原则的身份和访问管理(IAM)解决方案,作为软件即服务(SaaS)提供。这种方式免去了组织自己维护底层基础设施,可以快速实现对零信任策略的支持。

在选择部署方式时,应结合组织的具体需求、资源和安全策略来权衡。例如,如果组织希望对基础设施保持较高控制度,那么本地部署可能更为合适;而如果易用性和灵活性是首要考虑因素,则云托管或SaaS方案更为合适。最重要的是应确保所选部署方式能够满足网络安全需求,并及时调整策略以应对不断变化的威胁环境。