2022年12月14日,CIS 2022 网络安全创新大会「多维时空」线上元宇宙直播专场如期举行。来自深信服创新研究院的安全专家吴鹤意、安全工程师杨晓鹏在该专场分别为线上上万观众带来了关于IPv6的研究议题《How to DOS Millions of mobile devices&websites?》以及关于云原生安全扫描工具研发思路的研究议题《CNST:一款无损化的新型容器安全检测工具》,共同探讨网络安全技术的新趋势。

2022年,数字化浪潮已经到来,新赛道、新技术、新模式层出不穷,网络安全形势日益严峻,数据泄露、勒索攻击频频发生,网络攻击威胁笼罩全球。在此背景下,CIS 2022网络安全创新大会广邀网络安全行业领军人物、意见领袖、技术大拿、安全专家齐聚一堂,共话网络安全行业新趋势、新技术和新对策。

接下来,上干货,为大家简单梳理来自深信服创新研究院2名安全专家、工程师的议题分享:

How to DOS Millions of mobile devices&websites?

影响数以亿计设备与网站的IPv6安全思考

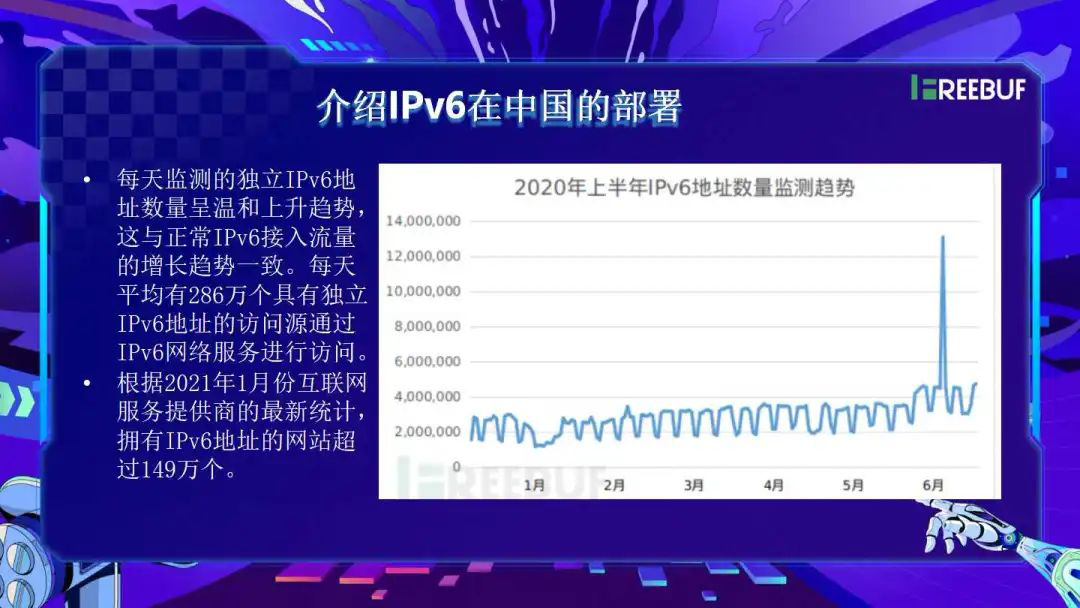

随着互联网协议第6版(IPv6)的大规模部署,来自IPv6网络的正常访问流量持续增长。整个上半年,IPv6网络应用程序的日均访问量超过2900万,IPv6流量约占总流量的0.33%。

每天监测的独立IPv6地址数量呈温和上升趋势,根据2021年1月份互联网服务提供商的最新统计,拥有IPv6地址的网站超过149万个。

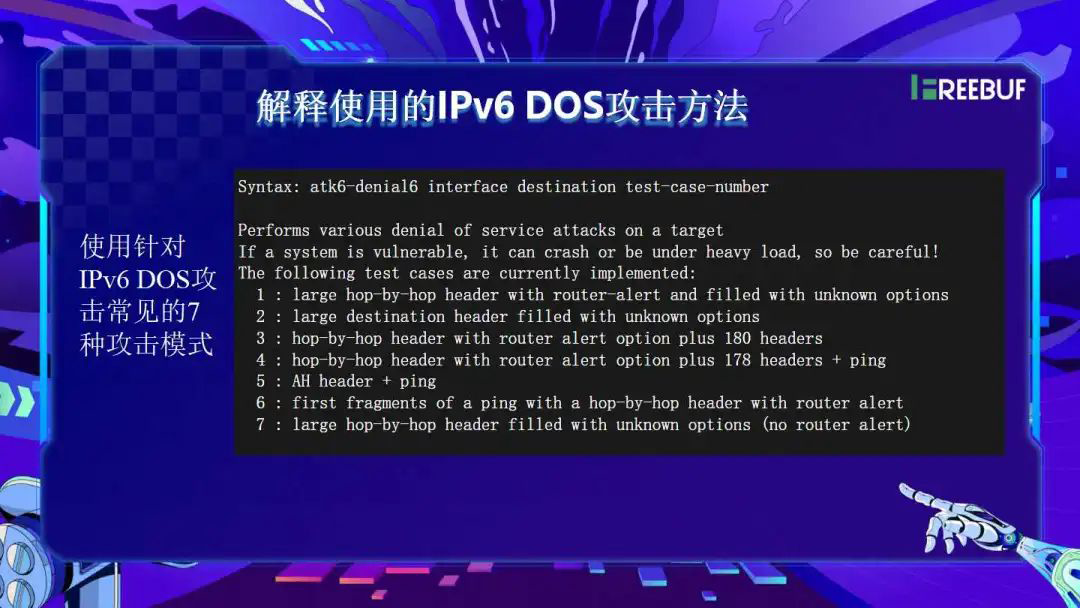

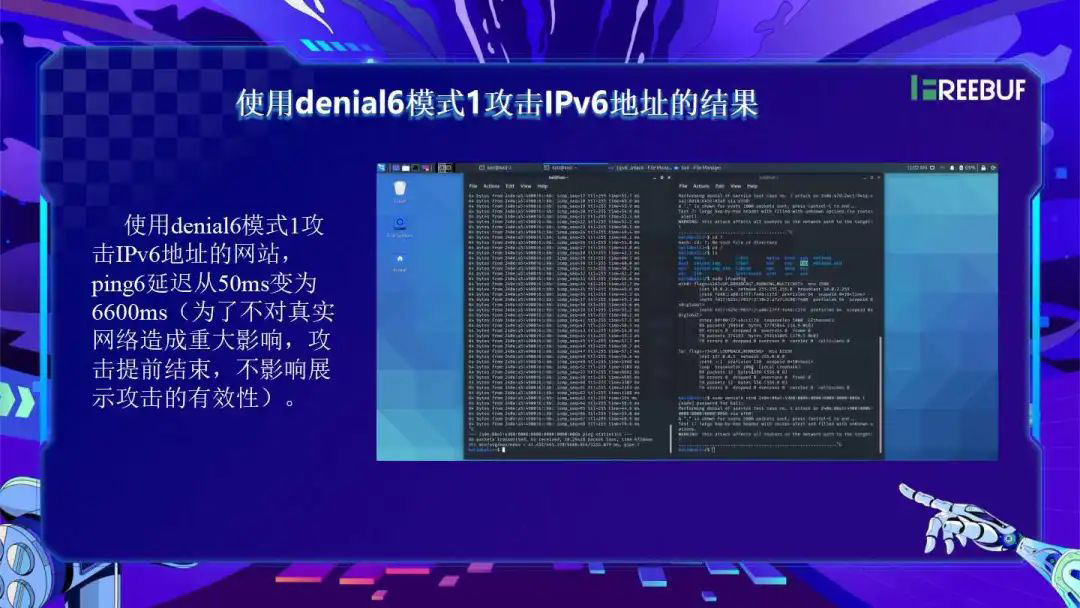

而涉及如此多设备和网站的IPv6网络的安全性如何?创新研究院使用kali2021中thc-ipv6工具包中的denial6工具,对手机和网站两个不同的目标使用了7种攻击方法进行测试(该测试是在获取攻击测试许可前提下进行),攻击效果都相当显著。

IPv6漏洞在中国互联网服务提供商中广泛存在,影响着数以亿计的设备和网站。这不禁让人发出思考:在IPv6安全研究发展10多年后,我们的IPv6网络仍然如此脆弱,使用常见攻击模式就可以取得如此效果,我们的网络安全还在走老路吗?IPv6 ready != IPv6 security,未来,针对IPv6的防御、分析和应急将成为网络防守方的一大课题。创新研究院针对下一代网络安全(ipv6,物理层设备指纹)等技术将会持续探索。

CNST:一款无损化的新型容器安全检测工具

云原生安全扫描工具的研发思路

随着企业上云日益普遍,云原生安全越来越成为网络安全的重要组成。根据某针对k8s的空间测绘报告,国内77%的集群受到CVE-2021-25741、CVE-2021-25735、 CVE-2018-1002105的影响,而如今支持扫描k8s Nday和内核Nday的工具非常少,云原生安全态势不容乐观。

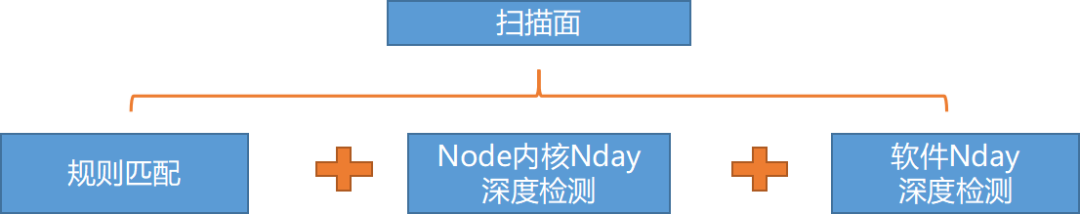

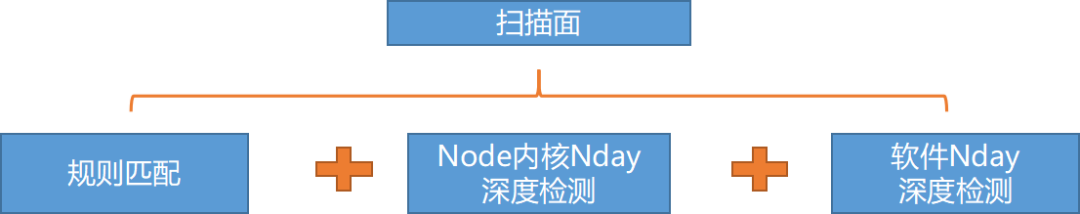

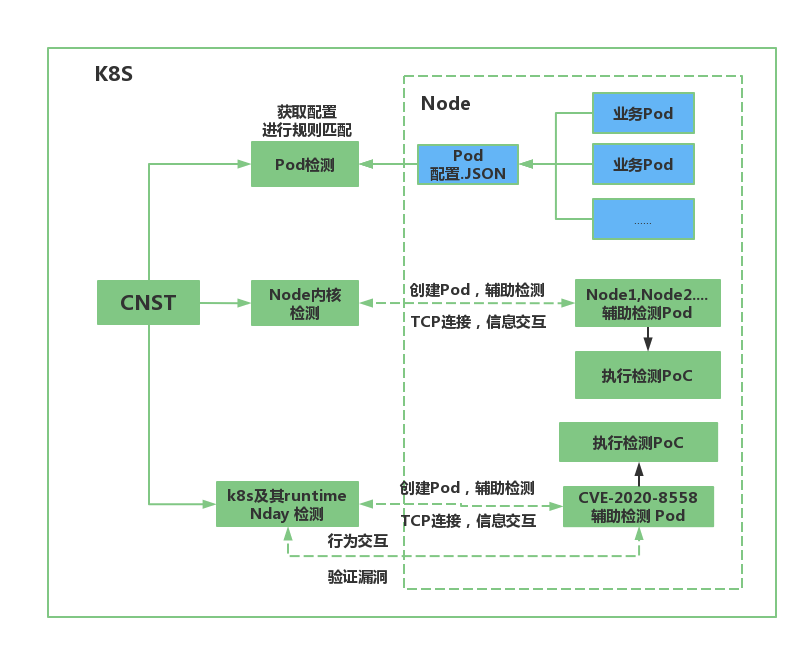

因此创新研究院在CNST(Cloud Native Security Tool)工具中不仅开发了基于规则匹配的Pod扫描,而且针对Node内核与K8S及其Runtime Nday开发出了深度检测功能:以真实的、无损的PoC模拟漏洞复现来获取真实的漏洞状态,力求覆盖全面风险的扫描,且减少误报漏报,帮助集群收缩攻击面。

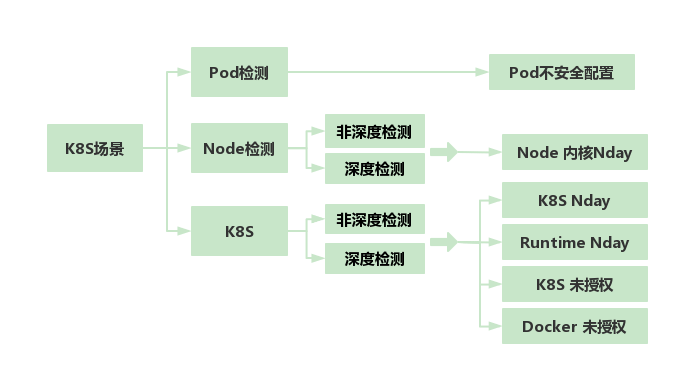

从架构上看,CNST在K8S场景支持三大模块:Pod检测模块、Node检测模块、K8S及其运行时Nday检测模块。

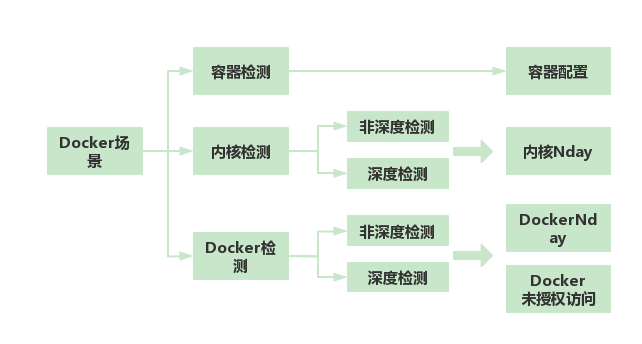

不仅支持K8S场景,CNST还对纯Docker场景进行了适配。纯Docker场景的检测同样支持三个模块:容器配置检测、内核检测、docker软件检测。

从检测思路上,CNST分为非深度检测,即使用规则匹配的形式,以及深度检测,即使用真实、无损PoC,验证漏洞。

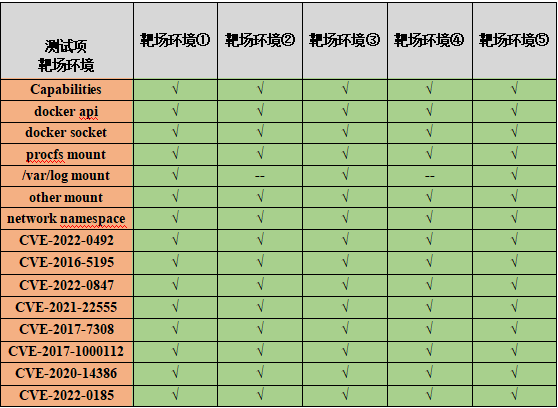

最后安全效果上,在内部20+靶场环境的测试中,CNST两种检测方式检测率均达到了100%,深度检测实现了0误报。

在与国内某知名开源红队工具和国外某知名开源云原生工具的横向对比中,也可以看到CNST是一款全自动的一键扫描检测、自动生成详细报告、完全无损、无痕、检测速度快、资源占用少的容器安全检测工具。

运维、开发等人员能够借助这款工具进行风险扫描,减少风险;渗透人员能借助这款工具在被授权的渗透测试中,扫描整体风险,快速梳理出攻击点。

深信服千里目安全技术中心-创新研究院一直致力于安全和云计算领域的核心技术前沿研究,推动技术创新变革与落地,拥有安全和云计算领域500+ 专利,实现攻击和检测技术的相互赋能,并及时把能力输入到业务线中,实现自身产品的迭代优化。未来,深信服千里目安全技术中心也将不断提高专业技术造诣,深度洞察网络安全威胁,持续为网络安全赋能。